SharkBot – Un nouveau cheval de Troie Android qui vole des comptes bancaires et de crypto-monnaie

Des chercheurs en cybersécurité ont dévoilé lundi un nouveau cheval de Troie Android qui tire parti des fonctionnalités d’accessibilité des appareils pour siphonner les informations d’identification des services bancaires et de crypto-monnaie en Italie, au Royaume-Uni et aux États-Unis.

Surnommé « SharkBot » par Cleafy, le malware est conçu pour frapper un total de 27 cibles – comptant 22 banques internationales anonymes en Italie et au Royaume-Uni ainsi que cinq applications de crypto-monnaie aux États-Unis – au moins depuis fin octobre 2021 et serait à ses premiers stades de développement, sans aucun chevauchement avec celui de toutes les familles connues.

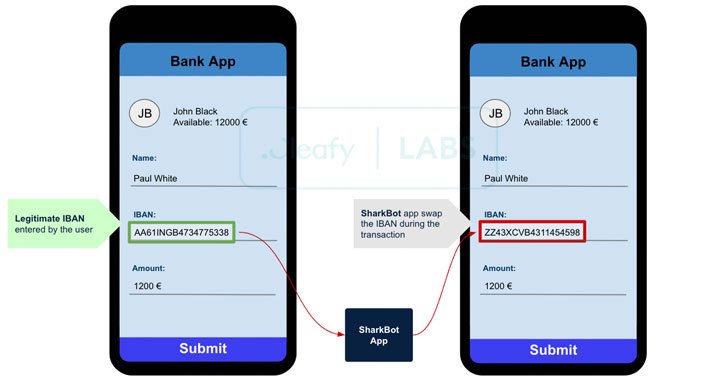

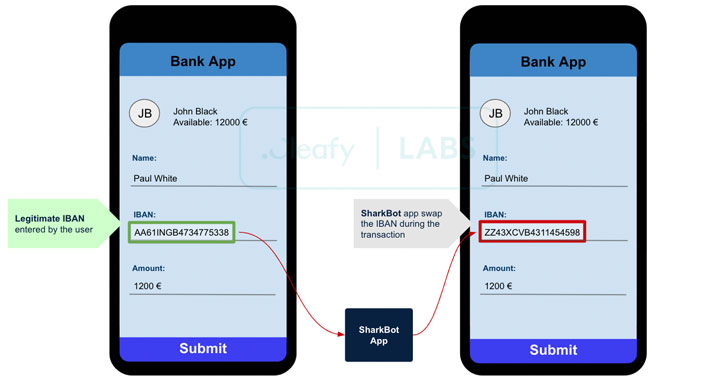

« L’objectif principal de SharkBot est d’initier des transferts d’argent à partir des appareils compromis via la technique des systèmes de transfert automatique (ATS) en contournant les mécanismes d’authentification multifacteur (par exemple, SCA) », ont déclaré les chercheurs dans un rapport.

« Une fois SharkBot installé avec succès sur l’appareil de la victime, les attaquants peuvent obtenir des informations bancaires sensibles en abusant des services d’accessibilité, telles que les informations d’identification, les informations personnelles, le solde actuel, etc., mais également pour effectuer des gestes sur l’appareil infecté. »

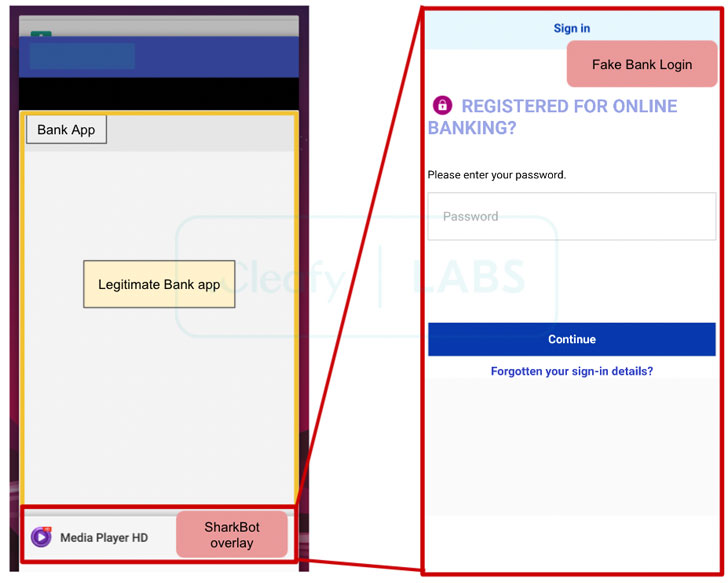

Se faisant passer pour un lecteur multimédia, une télévision en direct ou des applications de récupération de données, SharkBot, comme ses autres logiciels malveillants TeaBot et UBEL, invite à plusieurs reprises les utilisateurs avec des fenêtres contextuelles malveillantes à lui accorder des autorisations étendues uniquement pour voler des informations sensibles. Là où il se démarque, c’est l’exploitation des paramètres d’accessibilité pour mener des attaques ATS, qui permettent aux opérateurs de « remplir automatiquement des champs dans des applications bancaires mobiles légitimes et d’initier des transferts d’argent depuis les appareils compromis vers un réseau de mules d’argent contrôlé par le [threat actor]. »

Le modus operandi évite efficacement la nécessité d’enregistrer un nouvel appareil pour effectuer des activités frauduleuses, tout en contournant les mécanismes d’authentification à deux facteurs mis en place par les applications bancaires.

En outre, le malware est livré avec toutes les fonctionnalités désormais observées dans tous les chevaux de Troie bancaires Android, telles que la possibilité d’effectuer des attaques par superposition pour voler les identifiants de connexion et les informations de carte de crédit, intercepter les communications bancaires légitimes envoyées par SMS, activer l’enregistrement de frappe et obtenir un contrôle à distance complet des appareils compromis.

SharkBot est également remarquable pour les étapes qu’il prend pour échapper à l’analyse et à la détection, notamment en exécutant des vérifications d’émulateur, en cryptant les communications de commande et de contrôle avec un serveur distant et en masquant l’icône de l’application de l’écran d’accueil après l’installation. Aucun échantillon du logiciel malveillant n’a été détecté sur le Google Play Store officiel, ce qui implique que les applications malveillantes sont installées sur les appareils des utilisateurs via des programmes de chargement latéral ou d’ingénierie sociale.

La découverte de SharkBot dans la nature montre « comment les malwares mobiles trouvent rapidement de nouveaux moyens de fraude, en essayant de contourner les contre-mesures de détection comportementale mises en place par plusieurs banques et services financiers au cours des dernières années », ont déclaré les chercheurs.