Plans de défense contre les ransomwares : ne stockez pas de crypto-monnaie

Blockchain & Crypto-monnaie , Gestion de la continuité des activités / Reprise après sinistre , Fraude à la crypto-monnaie

Les conseils ont changé sur le stockage des bitcoins « juste au cas où » pour payer une rançon

Mathew J. Schwartz (euroinfosec) •

29 avril 2022

Ne stockez pas de crypto-monnaie au cas où votre organisation serait victime d’attaquants utilisant des rançongiciels et pourrait avoir besoin de payer rapidement une rançon.

Voir également: Webinaire EN DIRECT | Apprentissage automatique bien fait : infrastructure d’application sécurisée avec des alertes à haute efficacité

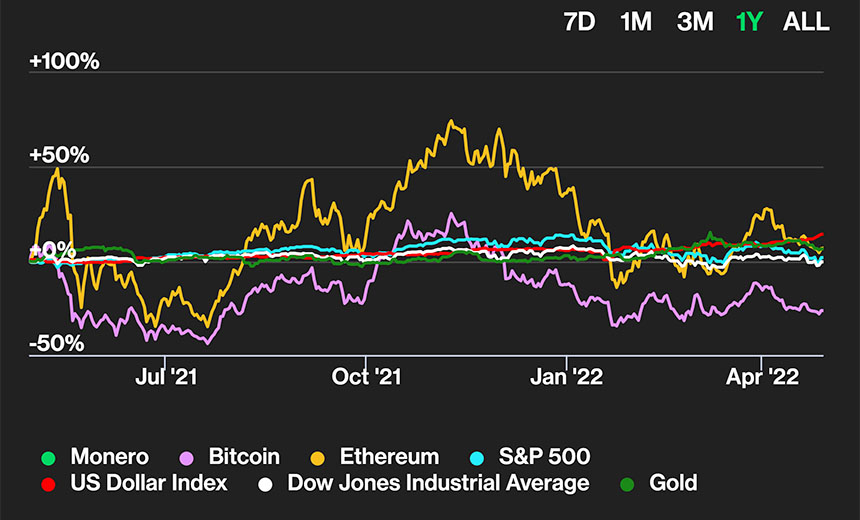

Cela peut sembler évident pour quiconque a vu la valeur de Bitcoin se comporter de manière extrêmement imprévisible ces dernières années. Mais il n’y a pas si longtemps, au moins certaines organisations auraient stocké des bitcoins au cas où elles seraient touchées par un groupe de rançongiciels (voir : Extorsion de ransomware : une question de temps).

« Le premier endroit où les gens vont pour voler de l’argent est dans les portefeuilles numériques. … C’est un casse-tête dont vous n’avez pas besoin. »

« Une question que nous avions l’habitude d’obtenir plus – et je ne l’entends plus autant maintenant – est : » Devrions-nous avoir un portefeuille avec des bitcoins prêts à payer une rançon ? « », déclare l’avocat Guillermo Christensen, associé au cabinet d’avocats d’Indianapolis cabinet Ice Miller qui gère son bureau de Washington.

« Ma réponse à cela, pour presque toutes les organisations avec lesquelles j’ai traité, est absolument non », dit-il. « La valeur fluctue beaucoup. Si vous le faites pour des raisons d’investissement, c’est bien. Mais le premier endroit où les gens vont voler de l’argent est dans les portefeuilles numériques. … C’est un casse-tête dont vous n’avez pas besoin, et il y a beaucoup de des entreprises fiables qui vous aideront à vous procurer le Bitcoin ou le Monero. »

Portefeuilles de crypto-monnaie à risque

Sur le front du portefeuille, les criminels continuent d’utiliser des logiciels malveillants non seulement pour infecter les systèmes, mais aussi pour les saccager à la recherche de portefeuilles de crypto-monnaie. L’une des conditions générales d’utilisation d’une offre de malware-as-a-service, par exemple, est que l’utilisateur doit partager toutes les informations de portefeuille volées avec l’opérateur.

Des versions trojanisées d’applications de portefeuille populaires – pour Android et iOS – continuent également d’être déployées par des criminels, et les utilisateurs chinois de crypto-monnaie sont les principales cibles, déclare Lukas Stefanko, chercheur sur les logiciels malveillants à la société de sécurité ESET.

« Ces applications malveillantes ont pu voler les phrases secrètes des victimes en se faisant passer pour Coinbase, imToken, MetaMask, Trust Wallet, Bitpie, TokenPocket ou OneKey », écrit-il dans un rapport de recherche.

Frapper un portefeuille chaud permet aux attaquants de capturer la phrase de départ ou de récupération qui est générée lors de la première création d’un portefeuille de crypto-monnaie. « Cette phrase est générée sous la forme d’une liste de mots qui permettent au propriétaire du portefeuille d’accéder aux fonds du portefeuille », écrit Stefanko. « Si les attaquants ont une phrase de départ, ils peuvent manipuler le contenu du portefeuille comme s’il s’agissait du leur. »

D’où le conseil de Christensen de ne pas essayer de garder votre propre cache de crypto-monnaie « paiement de rançon jour de pluie ».

Considérations sur la crypto-monnaie

Mais que se passe-t-il si votre organisation est touchée par un rançongiciel et prend la décision de payer une rançon ? Cela n’est pas illégal, du moins en Amérique du Nord et en Europe, à condition que les fonds ne soient pas envoyés à une entité sanctionnée telle que le groupe nord-coréen Lazarus ou la société russe Evil Corp, qui exécute des rançongiciels tels que WastedLocker (voir : La guerre de la Russie complique davantage les paiements de rançon pour la cybercriminalité).

De nombreux groupes de rançongiciels préfèrent que les rançons soient payées en Monero, alias XMR, car la pièce de confidentialité est de par sa conception plus difficile à tracer. « Les paiements en Bitcoin – comme celui de l’attaque du Colonial Pipeline – sont effectués sur un grand livre public ouvert et immuable qui permet aux forces de l’ordre d’utiliser des outils comme TRM pour suivre le flux de fonds », déclare Ari Redbord, responsable des affaires juridiques et gouvernementales. affaires de la société d’analyse de chaînes de blocs TRM Labs basée à San Francisco et contributeur d’Information Security Media Group.

Compte tenu du coût de la tentative de blanchiment de Bitcoin – souvent via des services de gobelet ou de mélangeur, qui ne sont pas gratuits – les groupes de rançongiciels facturent souvent une prime aux victimes qui choisissent de payer en Bitcoin, alias BTC. « Au lieu qu’il s’agisse de » n’accepter que Bitcoin « , nous avons reçu des demandes à Monero avec une majoration de 10% à 15% si le paiement est effectué via Bitcoin », déclare l’avocate Catherine Lyle, responsable des réclamations chez Coalition, un Compagnie d’assurance en cybersécurité basée à San Francisco.

D’autres experts avec qui j’ai parlé disent avoir vu des primes pour payer en Bitcoin allant de 5% à 20%.

Même ainsi, Bitcoin reste « le crypto de premier plan demandé par les acteurs de la menace », déclare Lyle. Au-delà de Monero, alors que d’autres crypto-monnaies sont disponibles, les experts en réponse aux incidents de ransomware me disent que les attaquants les proposent rarement, voire jamais, comme option de paiement. De même, c’est le rare groupe qui ne cherche que Monero (voir : Paiements de rançon : Monero promet la confidentialité ; Bitcoin domine).

Comment sourcer Bitcoin ou Monero

Pour toute victime de ransomware qui souhaite payer en Monero, cependant, il est relativement difficile à obtenir. « Il est très illiquide par rapport au BTC et n’est pas négocié sur la plupart des sites nationaux », déclare Bill Siegel, PDG de la société de réponse aux incidents de ransomware Coveware, basée à Westport, Connecticut.

L’offre de Monero est plus restreinte car de nombreux échanges ont réduit les risques en abandonnant le soutien à Monero en raison des inquiétudes quant à la façon dont la pièce de confidentialité peut être utilisée pour le blanchiment d’argent, et sous la pression des gouvernements ainsi que des partenaires de l’industrie, a déclaré Redbord de TRM Labs.

La grande majorité des transactions de crypto-monnaie ne sont pas à des fins illicites, dit-il. Mais en ne manipulant pas Monero, il est plus facile pour les échanges de mieux se conformer aux réglementations « connaissez votre client » et anti-blanchiment d’argent.

Par conséquent, trouver suffisamment de Monero par vous-même pour payer une rançon peut être difficile. « Bien que cela ne soit pas recommandé, les organisations qui tentent de gérer elles-mêmes les négociations et les paiements des ransomwares peuvent trouver légèrement plus difficile d’acquérir Monero plutôt que Bitcoin en raison de certains échanges populaires qui n’offrent pas d’achats de Monero », déclare Jason Rebholz, CISO à Boston. assurance commerciale fournisseur Corvus Assurance.

Mais les entreprises qui aident les victimes de ransomwares pourront se procurer du Bitcoin ou du Monero dans un court délai. « Pour les fournisseurs tiers spécialisés dans les négociations et les paiements de ransomwares, il n’y a pas de difficulté accrue à obtenir Monero – mis à part le facteur éthique qu’il sera sciemment plus difficile pour les forces de l’ordre de suivre les voies de paiement », déclare Rebholz.

Travailler avec des experts peut payer

C’est une raison de plus pour laquelle les experts recommandent aux victimes de rançongiciels de toujours travailler avec des intervenants expérimentés. L’année dernière, par exemple, il est apparu que la société de sécurité Emsisoft avait travaillé discrètement avec des partenaires et des victimes pour aider à exploiter les faiblesses de la cryptographie dans DarkSide et plus tard dans son spin-off BlackMatter. Ces faiblesses ont permis à certaines victimes de décrypter leurs fichiers sans avoir à payer pour un décrypteur (voir : Mémo aux victimes de ransomware : demander de l’aide peut vous faire économiser de l’argent).

Les entreprises de réponse aux incidents de ransomware, les cabinets d’avocats et d’autres qui aident les victimes amasseront des renseignements sur des attaquants spécifiques, y compris leur propension à fournir un outil de décryptage si une victime paie, la fréquence à laquelle ces outils fonctionnent et la façon dont le groupe négocie lorsqu’il s’agit de dénigrer leur demande initiale de rançon.

Ces informations peuvent aider une victime à prendre plus rapidement des décisions éclairées sur la marche à suivre. « C’est l’une des raisons pour lesquelles j’ai travaillé très dur pour essayer de construire une combinaison du juridique, des renseignements sur les menaces, des négociations, pour essayer de les intégrer d’une manière qui nous permette de pouvoir mettre toutes ces informations ensemble et tirer le meilleur parti de chaque petite donnée que nous obtenons lors de cette négociation », déclare Christensen d’Ice Miller.

L’objectif de ces types de playbooks, chacun étant adapté à un groupe de menaces particulier, dit-il, est « d’être en mesure de donner à notre client le meilleur conseil : c’est ce que vous devriez faire, c’est ce que cela vaut, c’est ce qu’ils vont vouloir, c’est ainsi qu’ils vont négocier avec nous, et oui, nous pouvons effectuer ce paiement. Ou, si nous découvrons très tôt que non, nous ne pouvons pas, alors nous dépensons beaucoup plus d’argent à récupérer, car c’est votre seule issue. »