Les logiciels malveillants d’extraction de crypto-monnaie devraient-ils faire leur retour ?

Blockchain & Crypto-monnaie , Sécurité des infrastructures critiques , Fraude aux crypto-monnaies

Si les ransomwares devaient décliner en tant que modèle commercial criminel viable, que se passera-t-il ensuite ?

Mathew J. Schwartz (euroinfosec) •

16 juillet 2021

Le monde se concentre désormais sur les ransomwares, peut-être plus que toute autre menace de cybersécurité de l’histoire. Mais si la viabilité des ransomwares en tant que modèle commercial criminel devait décliner, attendez-vous à ce que les attaquants adoptent rapidement autre chose – mais quoi ?

Voir également: Panneau en direct | Zero Trusts Given – Exploiter la valeur de la stratégie

Nous sommes déjà venus ici. À la fin de 2017, poussés par une augmentation de la valeur du bitcoin, de nombreux criminels sont passés de l’utilisation de ransomware, qui à l’époque se propageait généralement via des téléchargements intempestifs et des attaques de spam, à l’utilisation des mêmes tactiques pour diffuser à la place des logiciels malveillants d’extraction de crypto-monnaie.

« Le cryptage est conçu pour échapper à la détection, rester actif pendant de longues périodes, et le ciblage fait peu ou pas de différence autre que la quantité de devises qu’ils peuvent générer. »

Les attaquants ne semblent pas privilégier une approche donnée par rapport à une autre. Ou du moins s’il y avait un culte consacré au premier type de ransomware jamais vu dans la nature – le cheval de Troie du SIDA, qui en 1989 a commencé à se propager via une disquette – tous les adhérents persistants auraient désespérément besoin d’un travail de jour.

Pour les criminels, différents types de logiciels malveillants – chevaux de Troie bancaires, logiciels de rançon, logiciels espions, rootkits – sont simplement des outils. Il en va de même pour les escroqueries par compromission des e-mails professionnels, l’hameçonnage et d’autres types de crimes en ligne.

L’essentiel pour les cybercriminels professionnels : le temps, c’est de l’argent. Attendez-vous donc à ce qu’ils suivent la voie la plus rapide pour maximiser les profits avec un minimum de risques et d’efforts. Attendez-vous également à ce que les autres suivent lorsqu’ils voient que quelque chose réussit.

L’histoire à succès de Ransomware

Dernièrement, les ransomwares ont été très performants, grâce à des améliorations commerciales continues. En poursuivant des cibles plus importantes via la chasse au gros gibier, certains criminels ont obtenu des rançons beaucoup plus élevées avec peu d’efforts supplémentaires. Pendant ce temps, l’essor des modèles basés sur les services a donné aux attaquants – de tous niveaux de compétence – un accès à des logiciels malveillants de haute qualité à verrouillage cryptographique avec lesquels infecter les victimes. Lorsqu’une victime paie, l’affilié et l’opérateur se partagent les bénéfices, et les bénéfices de ce type de modèle commercial illicite sont en plein essor.

Maintenant, l’administration Biden et ses alliés se sont efforcés de perturber le modèle commercial des ransomwares via des moyens d’application de la loi et de sévir contre les flux de crypto-monnaie, ce qui n’a jusqu’à présent pas été un grand succès. Mais le président Biden essaie également de rendre plus coûteux pour les dirigeants de pays – comme la Russie, où résident bon nombre de ces criminels – de tolérer ou d’encourager de telles attaques. Les alliés occidentaux pourraient même tenter de perturber l’infrastructure des criminels via des opérations de piratage offensives.

Reste à voir si de telles stratégies fonctionneront. Et aucun changement ne se produira du jour au lendemain.

Que ce passe t-il après?

Si ces stratégies de rupture portent leurs fruits, que se passera-t-il ensuite ? En d’autres termes, vers qui se tourneront les criminels pour maximiser leurs profits de cybercriminalité ?

Si les ransomwares sont perturbés, il y a fort à parier que davantage d’attaquants se tourneront vers les malwares de cryptomining, même si la manière dont chacun est utilisé diffère généralement. « Les deux offrent un gain financier de manière complètement différente », déclare Nick Biasini, chercheur sur les menaces chez Cisco Talos, dans un article de blog. « Le ransomware cible spécifiquement les entreprises, est bruyant et oblige les acteurs à établir et à maintenir des voies de communication avec leurs victimes. Le cryptominage est conçu pour échapper à la détection, rester actif pendant de longues périodes et le ciblage fait peu ou pas de différence autre que la quantité de monnaie ils peuvent générer.

L’extraction de crypto-monnaie fait référence à la résolution de tâches mathématiques à forte intensité de calcul. Dans le cas du bitcoin, ces tâches sont utilisées pour vérifier la blockchain, ou le grand livre public, des transactions. En guise d’incitation, toute personne qui exploite une crypto-monnaie a une chance de récupérer une crypto-monnaie en récompense. Mais pour le bitcoin et certains autres types de crypto-monnaie, le montant de la récompense diminue à mesure que de nouveaux blocs sont ajoutés.

L’exploitation minière peut consommer de grandes quantités d’électricité – à tel point que certaines études ont montré qu’il serait moins cher d’acheter de l’or directement plutôt que d’obtenir de la crypto-monnaie via l’exploitation minière. De tels calculs sont toujours en mouvement, avec la hausse et la baisse de la valeur de la crypto-monnaie. Mais pour les attaquants, l’approche la plus simple consiste à faire payer le pouvoir à quelqu’un d’autre pendant qu’il repart avec la crypto-monnaie.

Valeur des pistes minières illicites de Monero

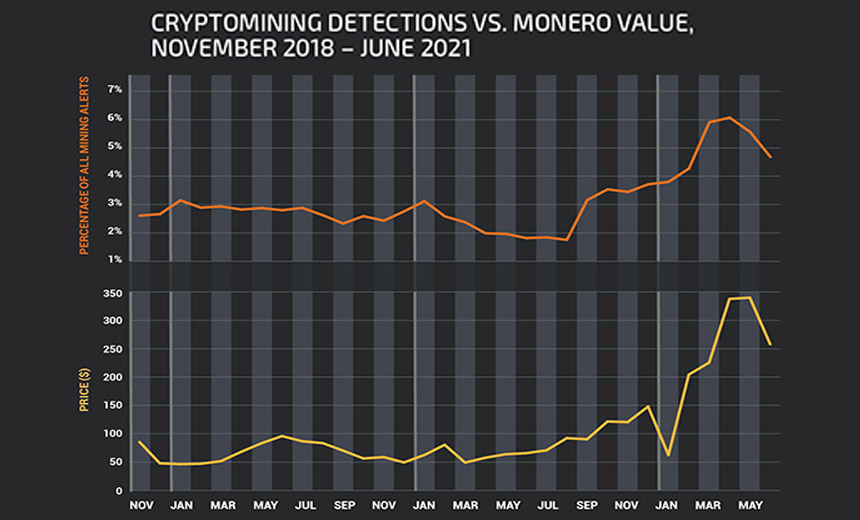

Alors que les attaques de ransomware ont de nouveau monté en flèche ces dernières années, la quantité de malwares d’extraction de crypto-monnaie détectés dans la nature n’a pas fortement diminué, mais a plutôt augmenté régulièrement, en particulier avec des augmentations de la valeur des crypto-monnaies.

C’est ce que dit Biasini, à partir de son analyse du monero. « Monero est un favori pour l’exploitation minière illicite pour diverses raisons, mais deux points clés sont : il est conçu pour fonctionner sur du matériel standard non spécialisé, ce qui en fait un candidat de choix pour une installation sur des systèmes sans méfiance d’utilisateurs du monde entier, et il est axé sur la confidentialité », ce qui a conduit certaines opérations de ransomware, telles que REvil – alias Sodinokibi – à le préférer.

En comparant la valeur du monero avec les détections dans la nature de logiciels malveillants conçus pour extraire le monero, Biasini a constaté qu’à part une brève baisse du prix du monero plus tôt cette année, les graphiques de chacun semblent se rapprocher les uns des autres.

« Honnêtement, c’était une corrélation assez surprenante, car on pense que les acteurs malveillants ont besoin de beaucoup de temps pour mettre en place leurs opérations minières, il est donc peu probable qu’ils puissent basculer un interrupteur du jour au lendemain et commencer à miner dès que les valeurs augmentent », dit-il. « Cela peut encore être vrai pour une partie des acteurs de la menace qui déploient des mineurs, mais sur la base des données réelles, il y en a beaucoup d’autres qui courent après l’argent. »

À retenir pour les RSSI

Les recherches de Biasini montrent que les attaques de logiciels malveillants d’extraction de crypto-monnaie sont déjà une menace importante – et bien sûr, peuvent devenir encore plus une menace si les criminels s’éloignent des ransomwares.

Le point à retenir pour les équipes de sécurité, comme toujours, est la vigilance, car si les attaquants peuvent introduire des cryptomineurs dans les systèmes d’une organisation – en consommant de la puissance de traitement et en accumulant des factures d’électricité vertigineuses – ils pourraient également y mettre quelque chose de plus méchant. « Un logiciel non autorisé sur les systèmes finaux n’est jamais un bon signe », déclare Biasini. « Aujourd’hui, c’est un cryptomineur ; demain, ce pourrait être la charge utile initiale d’une éventuelle attaque de ransomware. »

C’est pourquoi il préconise de traiter les cryptomineurs comme une menace sérieuse pour la sécurité. « Les dirigeants doivent comprendre que tout changement drastique dans ces dynamiques modifiera le paysage des menaces », dit-il. « Si, par exemple, les gouvernements décident de commencer à sévir contre les cartels de ransomware ou de travailler plus agressivement contre les crypto-monnaies, le paysage des menaces va réagir. Sur la base des données minières que nous avons vues ici, le changement pourrait se produire relativement rapidement. »