Des pirates informatiques soutenus par l’État exploitent le bogue « Follina » de Microsoft pour cibler des entités en Europe et aux États-Unis

Un acteur présumé de la menace aligné sur l’État a été attribué à une nouvelle série d’attaques exploitant la vulnérabilité Microsoft Office « Follina » pour cibler des entités gouvernementales en Europe et aux États-Unis

La société de sécurité d’entreprise Proofpoint a déclaré avoir bloqué les tentatives d’exploitation de la faille d’exécution de code à distance, qui fait l’objet d’un suivi CVE-2022-30190 (score CVSS : 7,8). Pas moins de 1 000 messages de phishing contenant un document leurre ont été envoyés aux cibles.

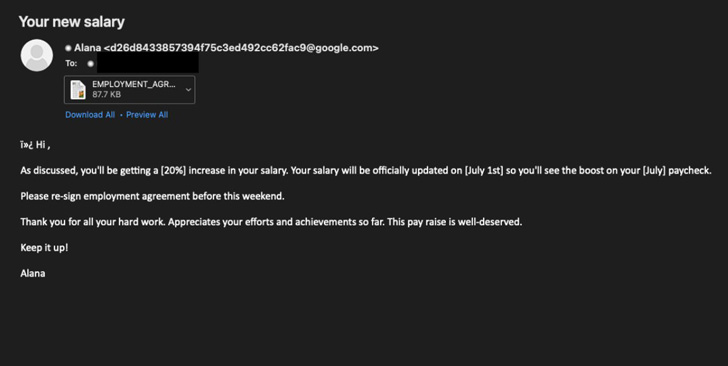

« Cette campagne s’est déguisée en augmentation de salaire et a utilisé un RTF avec la charge utile d’exploit téléchargée à partir du 45.76.53[.]253 », la société a dit dans une série de tweets.

La charge utile, qui se manifeste sous la forme d’un script PowerShell, est encodée en Base64 et fonctionne comme un téléchargeur pour récupérer un deuxième script PowerShell à partir d’un serveur distant nommé « seller-notification[.]Direct. »

« Ce script vérifie la virtualisation, vole les informations des navigateurs locaux, des clients de messagerie et des services de fichiers, procède à la reconnaissance de la machine, puis le comprime pour exfil[tration] au 45.77.156[.]179 », a ajouté la société.

La campagne de phishing n’a pas été liée à un groupe précédemment connu, mais a déclaré qu’elle avait été montée par un acteur de l’État-nation en fonction de la spécificité du ciblage et des capacités de reconnaissance étendues de la charge utile PowerShell.

Le développement fait suite à des tentatives d’exploitation actives par un acteur menaçant chinois suivi sous le nom de TA413 pour fournir des archives ZIP militarisées avec des documents Microsoft Word truqués par des logiciels malveillants.

La vulnérabilité Follina, qui exploite le schéma d’URI de protocole « ms-msdt: » pour prendre le contrôle à distance des appareils cibles, reste non corrigée, Microsoft exhortant les clients à désactiver le protocole pour empêcher le vecteur d’attaque.

« Proofpoint continue de voir des attaques ciblées exploitant CVE-2022-30190 », a déclaré Sherrod DeGrippo, vice-président de la recherche sur les menaces, dans un communiqué partagé avec The Hacker News.

« La reconnaissance approfondie menée par le deuxième script PowerShell montre un acteur intéressé par une grande variété de logiciels sur l’ordinateur d’une cible. Ceci, associé au ciblage serré du gouvernement européen et des gouvernements américains locaux, nous a amenés à soupçonner que cette campagne a un état aligné lien. »

[affimax]