Vous voulez profiter des prochains 100 milliards de dollars en cybersécurité ? – TechCrunch

En tant que batterie Associé de Ventures en 1999, je passais mes nuits à mettre en avant de vrais magazines appelés Red Herring, InfoWorld et The Industry Standard, ainsi que mes favoris personnels StorageWorld et Mass High Tech (parce que les autres associés de VC les scannaient rarement).

À 23 ans, j’entourais les noms de PDG beaucoup plus âgés qui travaillaient dans des entreprises comme IBM, EMC, Alcatel ou Nortel pour en savoir plus sur ce qu’ils faisaient. Les entreprises construisaient des technologies de réplication mainframe-serveur, des commutateurs IP et des services Web/de sécurité naissants par-dessus.

Avance rapide de 22 ans et, d’une certaine manière, rien n’a changé. Nous sommes passés de la ligne de commande à l’interface graphique à maintenant l’API en tant qu’innovation d’interface. Mais les humains ont toujours besoin d’une interface, qui fonctionne pour plus de types de personnes sur plus de types d’appareils. On ne parle plus de pile OSI, on parle de pile blockchain décentralisée. On ne parle plus de calcul, de stockage et d’analyse de données sur un mainframe, mais plutôt sur le cloud.

Les problèmes et les opportunités sont restés assez similaires, mais les marchés et les opportunités sont devenus beaucoup plus vastes. Les entreprises de cloud AWS et Azure à elles seules ont ajouté 23 milliards de dollars de chiffre d’affaires au cours de la dernière année, avec une croissance respective de 32 % et 50 % – une croissance élevée sur une base déjà massive.

La taille du marché de la cybersécurité est devenue infiniment plus grande à mesure que les logiciels dévorent le monde et que de plus en plus de personnes peuvent s’asseoir et se régaler à table depuis n’importe où sur Terre (et, bien assez tôt, dans l’espace).

La taille du marché de la cybersécurité, en particulier, est devenue infiniment plus grande à mesure que les logiciels dévorent le monde et que de plus en plus de personnes peuvent s’asseoir et se régaler à table depuis n’importe où sur Terre (et, assez tôt, dans l’espace).

Au cours des derniers mois, mon collègue Spencer Calvert et moi avons publié une série d’articles expliquant pourquoi cette opportunité de marché se développe si rapidement : l’essor des environnements multicloud, les données étant générées et stockées plus rapidement que quiconque ne peut les suivre, Les applications SaaS alimentant pratiquement toutes les fonctions d’une organisation et l’augmentation du pouvoir politique et de la responsabilité stratégique des RSSI.

Tout cela s’élève à une valeur estimée – et nous pensons prudente – de 100 milliards de dollars de nouvelle valeur marchande d’ici 2025 seulement, ce qui porte la taille totale du marché à près de 280 milliards de dollars.

En d’autres termes, les opportunités sont mûres pour une création massive de valeur commerciale dans le domaine de la cybersécurité. Nous pensons que de nombreuses licornes seront construites dans ces espaces, et bien que nous en soyons encore au début, il y a quelques zones spécifiques où nous cherchons à faire des paris (et une zone d’ensemble, encore en développement). Plus précisément, Upfront recherche activement des entreprises dans les domaines suivants :

- Sécurité des données et abstraction des données.

- La confiance zéro, largement appliquée.

- Des chaînes d’approvisionnement.

Sécurité et abstraction des données

Les données ne sont pas une nouvelle thèse, mais je suis ravi d’examiner l’évolution des piles de données à partir d’un objectif initial de cybersécurité. Quel ensemble d’opportunités peut émerger si nous considérons la sécurité au bas de la pile – fondamentale – plutôt que comme une application au sommet ou à côté ?

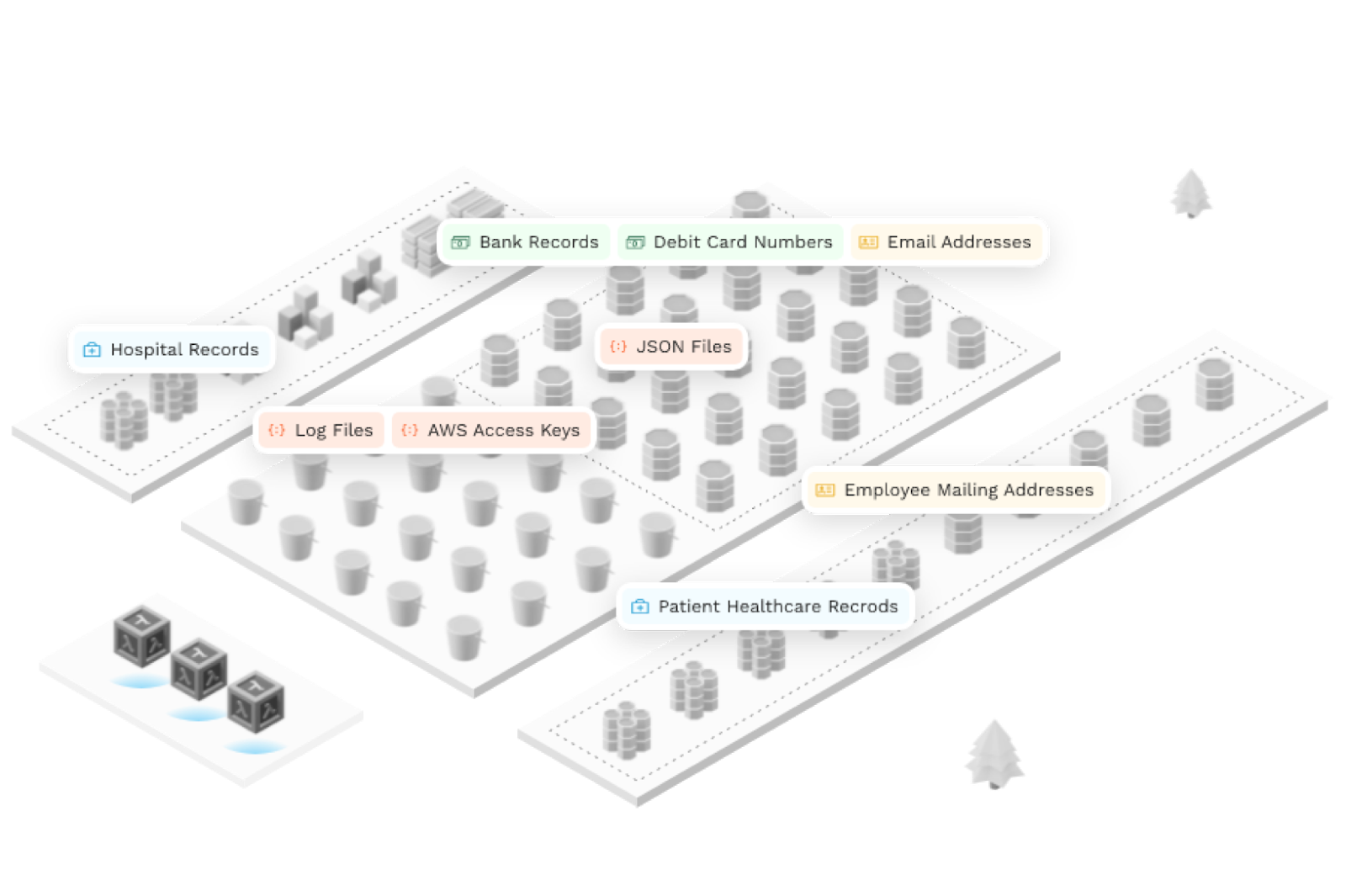

Crédits image : Entreprises initiales

Par exemple, les données se développent plus rapidement que nous ne pouvons les sécuriser. Nous devons d’abord savoir où se trouvent les données (structurées et non structurées), quelles données sont stockées, confirmer une posture de sécurité appropriée et donner la priorité à la résolution des problèmes les plus importants à la bonne vitesse.

Faire cela à grande échelle nécessite une cartographie passive intelligente, ainsi que des heuristiques et des règles pour extraire le signal du bruit dans un monde de plus en plus riche en données (bruyant). Open Raven, une société du portefeuille Upfront, développe une solution pour découvrir et protéger les données structurées et non structurées à grande échelle dans les environnements cloud. De nouvelles grandes entreprises de plate-forme seront construites dans l’espace de sécurité des données à mesure que le point de contrôle passera de la couche réseau à la couche de données.

Nous pensons qu’Open Raven est sur le point d’être un leader dans ce domaine et qu’il alimentera également une nouvelle génération de sociétés de « sortie » ou d’applications à financer. Ces entreprises peuvent être aussi grandes que Salesforce ou Workday, construites avec des données extraites et gérées différemment dès le départ.

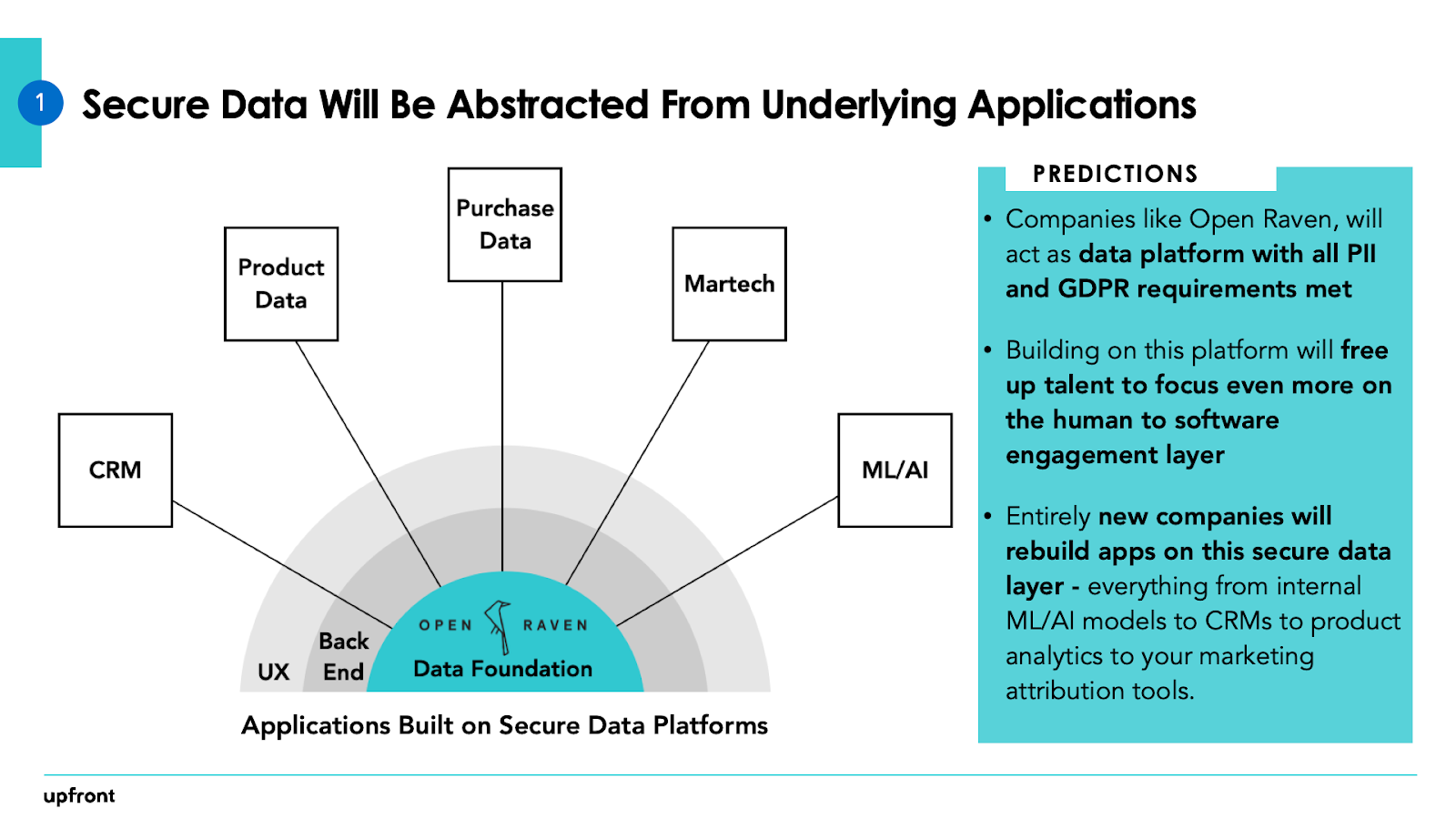

Si nous examinons les données de sécurité au moment où elles sont créées ou découvertes, de nouvelles plates-formes comme Open Raven peuvent conduire à l’émergence d’un tout nouvel écosystème d’applications, allant de celles qu’Open Raven est le plus susceptible de créer en interne, comme les workflows de conformité. — aux entreprises entièrement nouvelles qui reconstruisent les applications que nous utilisons depuis la nuit des temps, qui incluent tout, des systèmes de gestion des personnes aux CRM en passant par l’analyse de produits et vos outils d’attribution marketing.

Les plates-formes qui mènent avec une lentille fondamentale axée sur la sécurité ont le potentiel d’alimenter une nouvelle génération d’entreprises d’applications en se concentrant au laser sur la couche d’engagement client ou la couche de « sortie », laissant le catalogage des données, les modèles de données avisés et les applications de données à des tiers qui gèrent le mappage, la sécurité et la conformité des données.

Crédits image: Entreprises initiales

En termes simples, si les applications full-stack ressemblent à des couches de la Terre, avec l’UX comme croûte, cette croûte peut devenir meilleure et plus profonde avec des sociétés horizontales fondamentales répondant à toutes les exigences concernant les informations personnellement identifiables et le RGPD, qui sont imposées aux entreprises qui ont actuellement des données partout. Cela peut libérer du temps pour que les nouvelles sociétés d’applications concentrent encore plus leur talent créatif sur la couche d’engagement humain-logiciel, en créant des applications surhumaines pour chaque catégorie existante.

Zéro confiance

La confiance zéro a été inventée pour la première fois en 2010, mais des applications sont toujours en cours de découverte et de grandes entreprises se construisent autour de cette idée. La confiance zéro, pour ceux qui se mettent au courant, est l’hypothèse que toute personne accédant à votre système, vos appareils, etc., est un mauvais acteur.

Cela peut sembler paranoïaque, mais pensez à la dernière fois que vous avez visité un campus Big Tech. Pourriez-vous passer devant la réception et la sécurité sans laissez-passer d’invité ou badge nominatif ? Absolument pas. Idem avec les espaces virtuels et l’accès. Mon premier cours approfondi sur la sécurité zéro confiance était avec Fleetsmith. J’ai investi dans Fleetsmith en 2017, un jeune logiciel de team building pour gérer les applications, les paramètres et les préférences de sécurité pour les organisations alimentées par des appareils Apple. La confiance zéro dans le contexte de Fleetsmith concernait la configuration et les autorisations des appareils. Fleetsmith a été racheté par Apple à la mi-2020.

À peu près en même temps que l’acquisition de Fleetsmith, j’ai rencontré Art Poghosyan et l’équipe de Britive. Cette équipe déploie également la confiance zéro pour les autorisations dynamiques dans le cloud. Britive est construit sur le principe d’un accès juste-à-temps (JIT) sans confiance, selon lequel les utilisateurs se voient accorder un accès éphémère de manière dynamique plutôt que le processus hérité de « vérification » et « d’enregistrement » des informations d’identification.

En accordant un accès privilégié temporaire au lieu d’informations d’identification « toujours actives », Britive est en mesure de réduire considérablement les cyber-risques associés aux comptes sur-privilégiés, le temps de gérer l’accès privilégié et les flux de travail pour rationaliser la gestion des accès privilégiés dans les environnements multicloud.

Quelle est la prochaine étape de la confiance à base zéro (ZBT) ? Nous considérons l’appareil et l’accès comme le nouveau périmètre, car les travailleurs adaptent les appareils et les emplacements pour leur travail et ont investi autour de cela avec Fleetsmith et maintenant Britive. Mais nous pensons toujours qu’il y a plus de terrain à couvrir pour que ZBT imprègne des processus plus banals. Les mots de passe sont un exemple de quelque chose qui est, en théorie, de confiance zéro (vous devez continuellement prouver qui vous êtes). Mais ils sont terriblement insuffisants.

Crédits image: David Oulevitch sur Twitter

Les attaques de phishing visant à voler des mots de passe sont le chemin le plus courant vers les violations de données. Mais comment amener les utilisateurs à adopter des gestionnaires de mots de passe, une rotation des mots de passe, une authentification à double facteur ou même des solutions sans mot de passe ? Nous souhaitons soutenir des solutions simples et élégantes pour intégrer des éléments ZBT dans les flux de travail courants.

Des chaînes d’approvisionnement

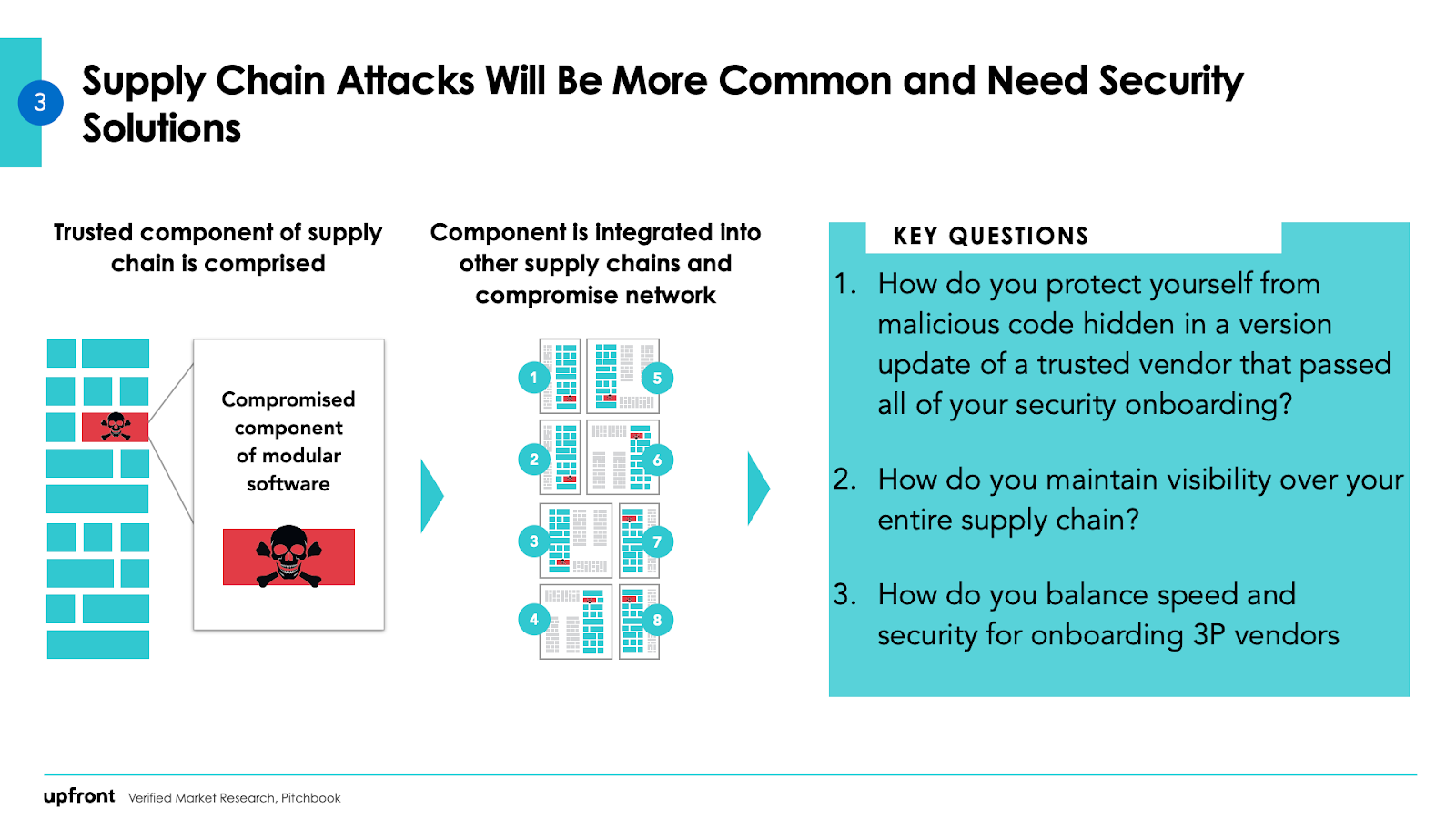

Les logiciels modernes sont assemblés à l’aide de composants tiers et open source. Cette chaîne d’assemblage de packages de code public et d’API tierces est connue sous le nom de chaîne d’approvisionnement. Les attaques qui ciblent cette chaîne de montage sont appelées attaques de la chaîne d’approvisionnement.

Certaines attaques de la chaîne d’approvisionnement peuvent être atténuées par des outils de sécurité des applications existants tels que Snyk et d’autres outils SCA pour les dépendances open source, tels que Bridgecrew pour automatiser l’ingénierie de sécurité et corriger les erreurs de configuration et Veracode pour l’analyse de sécurité.

Mais d’autres vulnérabilités peuvent être extrêmement difficiles à détecter. Prenez l’attaque de la chaîne d’approvisionnement qui a occupé le devant de la scène – le hack SolarWinds de 2020 – dans laquelle un petit extrait de code a été modifié dans une mise à jour de SolarWinds avant de se propager à 18 000 entreprises différentes, qui s’appuyaient toutes sur le logiciel SolarWinds pour la surveillance du réseau ou d’autres services.

Crédits image : Entreprises initiales

Comment vous protéger du code malveillant caché dans une mise à jour de version d’un fournisseur de confiance qui a réussi toutes vos intégrations de sécurité ? Comment maintenez-vous la visibilité sur l’ensemble de votre chaîne d’approvisionnement ? Ici, nous avons plus de questions que de réponses, mais la sécurisation des chaînes d’approvisionnement est un espace que nous continuerons d’explorer, et nous prévoyons que les grandes entreprises seront construites pour contrôler, intégrer, surveiller et déconnecter en toute sécurité des fournisseurs tiers, des modules, des API et d’autres dépendances.

Si vous construisez dans l’un des espaces ci-dessus, ou des espaces adjacents, s’il vous plaît tendre la main. Nous reconnaissons volontiers que le paysage de la cybersécurité évolue rapidement, et si vous êtes d’accord ou en désaccord avec l’un des arguments ci-dessus, je veux vous entendre !