Se préparer aux cyberattaques activées par l’IA | Examen de la technologie MIT

MIT Technology Review Insights, en association avec la société de cybersécurité de l’IA Darktrace, a interrogé plus de 300 cadres, directeurs et gestionnaires de niveau C dans le monde entier pour comprendre comment ils traitent les cybermenaces auxquels ils sont confrontés et comment utiliser l’IA pour lutter contre. contre eux.

Dans l’état actuel des choses, 60% des personnes interrogées rapportent que les réponses humaines aux cyberattaques ne parviennent pas à suivre le rythme des attaques automatisées, et alors que les organisations se préparent à relever un défi plus grand, des technologies plus sophistiquées sont essentielles. En fait, une écrasante majorité de répondants – 96% – déclarent qu’ils ont déjà commencé à se prémunir contre les attaques alimentées par l’IA, certaines activant les défenses de l’IA.

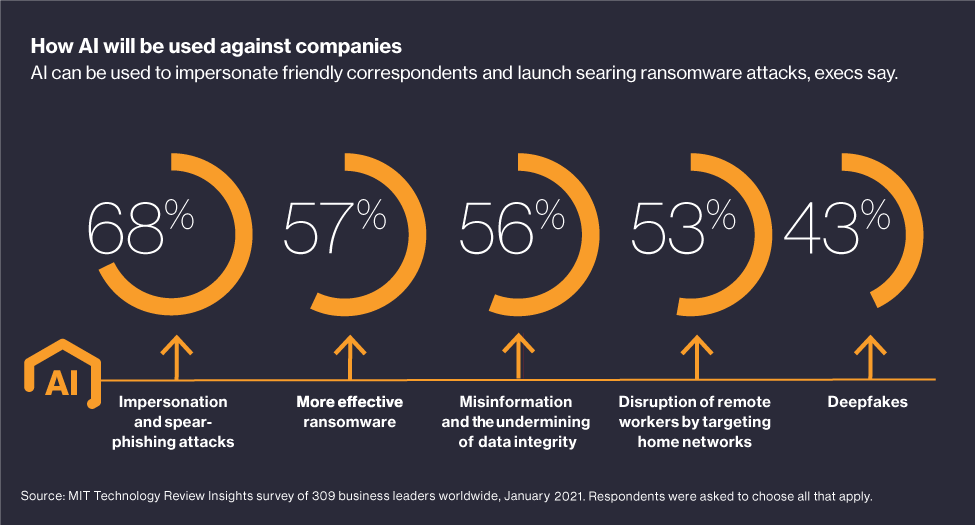

Les cyberattaques offensives de l’IA sont décourageantes et la technologie est rapide et intelligente. Considérez les deepfakes, un type d’outil d’IA armé, qui sont des images ou des vidéos fabriquées représentant des scènes ou des personnes qui n’étaient jamais présentes ou qui n’existaient même pas.

En janvier 2020, le FBI a averti que la technologie deepfake avait déjà atteint le point où des personnages artificiels pourraient être créés pour passer des tests biométriques. Au rythme où les réseaux de neurones de l’IA évoluent, un responsable du FBI a déclaré à l’époque que la sécurité nationale pourrait être sapée par de fausses vidéos haute définition créées pour imiter des personnalités publiques afin qu’elles semblent dire les mots que les créateurs de vidéo ont mis dans leur bouches manipulées.

Ce n’est qu’un exemple de la technologie utilisée à des fins néfastes. L’IA pourrait, à un moment donné, mener des cyberattaques de manière autonome, déguiser ses opérations et se fondre dans les activités régulières. La technologie est accessible à tous, y compris aux acteurs de la menace.

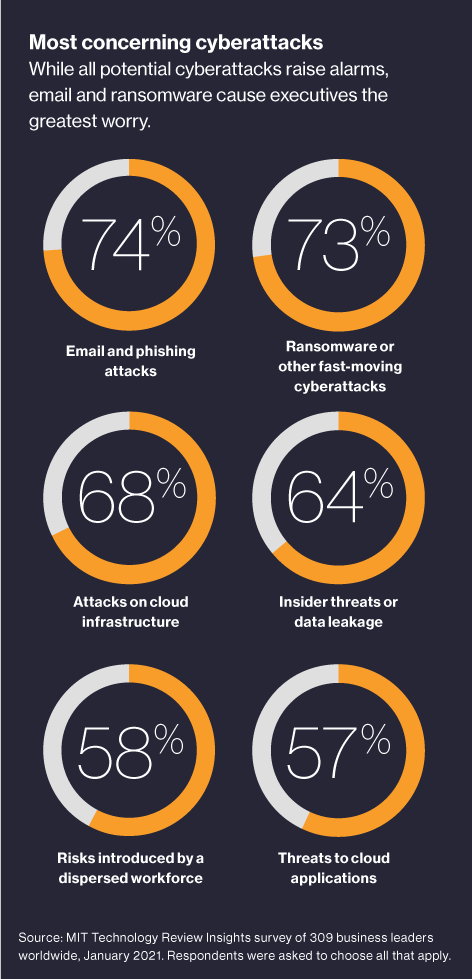

Les risques offensifs de l’IA et les développements dans le paysage des cybermenaces redéfinissent la sécurité de l’entreprise, car les humains ont déjà du mal à suivre le rythme des attaques avancées. En particulier, les répondants au sondage ont indiqué que les attaques par e-mail et par hameçonnage leur causaient le plus d’angoisse, près des trois quarts déclarant que les menaces par e-mail étaient les plus inquiétantes. Cela revient à 40% des répondants qui déclarent avoir trouvé les attaques par e-mail et par hameçonnage «très préoccupantes», tandis que 34% les qualifient de «plutôt préoccupantes». Ce n’est pas surprenant, car 94% des malwares détectés sont toujours envoyés par e-mail. Les méthodes traditionnelles d’arrêt des menaces envoyées par e-mail reposent sur des indicateurs historiques, à savoir les attaques déjà observées, ainsi que sur la capacité du destinataire à détecter les signes, qui peuvent tous deux être contournés par des incursions de phishing sophistiquées.

Lorsque l’IA offensive est ajoutée au mélange, le «faux e-mail» sera presque impossible à distinguer des communications authentiques provenant de contacts de confiance.

Comment les attaquants exploitent les gros titres

La pandémie de coronavirus a présenté une opportunité lucrative pour les cybercriminels. Les attaquants par e-mail, en particulier, ont suivi un schéma établi de longue date: profiter des gros titres du jour – ainsi que de la peur, de l’incertitude, de la cupidité et de la curiosité qu’ils suscitent – pour attirer les victimes dans ce que l’on appelle désormais des attaques de «peur». Avec des employés travaillant à distance, sans les protocoles de sécurité du bureau en place, les entreprises ont vu les tentatives de phishing réussies monter en flèche. Max Heinemeyer, directeur de la chasse aux menaces pour Darktrace, note que lorsque la pandémie a frappé, son équipe a vu une évolution immédiate des e-mails de phishing. «Nous avons vu beaucoup de courriels disant des choses comme:« Cliquez ici pour voir quelles personnes de votre région sont infectées »», dit-il. Lorsque les bureaux et les universités ont commencé à rouvrir l’année dernière, de nouvelles escroqueries sont apparues au même rythme, avec des e-mails proposant «des programmes et des tests de nettoyage covid-19 bon marché ou gratuits», explique Heinemeyer.

Il y a également eu une augmentation des ransomwares, qui a coïncidé avec la montée en flèche des environnements de travail distants et hybrides. «Les méchants savent que maintenant que tout le monde compte sur le travail à distance. Si vous êtes touché maintenant et que vous ne pouvez plus fournir un accès à distance à votre employé, c’est fini », dit-il. «Alors qu’il y a peut-être un an, les gens pouvaient encore travailler, travailler davantage hors ligne, mais ça fait beaucoup plus mal maintenant. Et nous voyons que les criminels ont commencé à exploiter cela.

Quel est le thème commun? Changement, changement rapide et – dans le cas du passage global au travail à domicile – complexité. Et cela illustre le problème de la cybersécurité traditionnelle, qui repose sur des approches traditionnelles basées sur les signatures: les défenses statiques ne sont pas très bonnes pour s’adapter au changement. Ces approches extrapolent les attaques d’hier pour déterminer à quoi ressemblera demain. «Comment pouvez-vous anticiper la vague de phishing de demain? Cela ne fonctionne tout simplement pas », dit Heinemeyer.

Téléchargez le rapport complet.

Ce contenu a été produit par Insights, la branche de contenu personnalisé de MIT Technology Review. Il n’a pas été rédigé par la rédaction de MIT Technology Review.