La technologie Blockchain pourrait fournir des communications sécurisées aux équipes de robots | Nouvelles du MIT

Imaginez une équipe de drones autonomes équipés d’équipements de détection avancés, à la recherche de fumée alors qu’ils volent au-dessus des montagnes de la Sierra Nevada. Une fois qu’ils ont repéré un incendie de forêt, ces robots chefs de file transmettent les instructions à un essaim de drones de lutte contre les incendies qui se dirigent vers le site de l’incendie.

Mais que se passerait-il si un ou plusieurs robots leaders étaient piratés par un agent malveillant et commençaient à envoyer des instructions incorrectes ? Alors que les robots suiveurs sont conduits plus loin du feu, comment sauraient-ils qu’ils ont été dupés ?

L’utilisation de la technologie blockchain comme outil de communication pour une équipe de robots pourrait fournir une sécurité et une protection contre la tromperie, selon une étude menée par des chercheurs du MIT et de l’Université polytechnique de Madrid, publiée aujourd’hui dans Transactions IEEE sur la robotique. La recherche peut également avoir des applications dans les villes où des systèmes multirobots de voitures autonomes livrent des marchandises et déplacent des personnes à travers la ville.

Une blockchain offre un enregistrement inviolable de toutes les transactions – dans ce cas, les messages émis par les chefs d’équipe de robots – afin que les robots suiveurs puissent éventuellement identifier les incohérences dans la piste d’information.

Les dirigeants utilisent des jetons pour signaler les mouvements et ajouter des transactions à la chaîne, et renoncent à leurs jetons lorsqu’ils sont pris dans un mensonge, donc ce système de communication basé sur les transactions limite le nombre de mensonges qu’un robot piraté pourrait propager, selon Eduardo Castelló, un Marie Curie Fellow au MIT Media Lab et auteur principal de l’article.

« Le monde de la blockchain au-delà du discours sur la crypto-monnaie a beaucoup de choses sous le capot qui peuvent créer de nouvelles façons de comprendre les protocoles de sécurité », explique Castelló.

Pas seulement pour Bitcoin

Alors qu’une blockchain est généralement utilisée comme un grand livre sécurisé pour les crypto-monnaies, il s’agit essentiellement d’une liste de structures de données, appelées blocs, qui sont connectées dans une chaîne. Chaque bloc contient des informations qu’il est censé stocker, le « hachage » des informations du bloc et le « hachage » du bloc précédent de la chaîne. Le hachage est le processus de conversion d’une chaîne de texte en une série de chiffres et de lettres uniques.

Dans cette étude basée sur la simulation, les informations stockées dans chaque bloc sont un ensemble de directions d’un robot leader aux suiveurs. Si un robot malveillant tente de modifier le contenu d’un bloc, il modifiera le hachage du bloc, de sorte que le bloc modifié ne sera plus connecté à la chaîne. Les directions modifiées pourraient être facilement ignorées par les robots suiveurs.

La blockchain fournit également un enregistrement permanent de toutes les transactions. Étant donné que tous les suiveurs peuvent éventuellement voir toutes les directions émises par les robots leaders, ils peuvent voir s’ils ont été induits en erreur.

Par exemple, si cinq leaders envoient des messages disant aux suiveurs de se déplacer vers le nord, et un leader envoie un message disant aux suiveurs de se déplacer vers l’ouest, les suiveurs pourraient ignorer cette direction incohérente. Même si un robot suiveur se déplaçait vers l’ouest par erreur, le robot induit en erreur finirait par se rendre compte de l’erreur lorsqu’il comparerait ses mouvements aux transactions stockées dans la blockchain.

Communication basée sur les transactions

Dans le système conçu par les chercheurs, chaque leader reçoit un nombre fixe de jetons qui sont utilisés pour ajouter des transactions à la chaîne – un jeton est nécessaire pour ajouter une transaction. Si les suiveurs déterminent que les informations d’un bloc sont fausses, en vérifiant ce que la majorité des robots leaders ont signalé à cette étape particulière, le leader perd le jeton. Une fois qu’un robot n’a plus de jetons, il ne peut plus envoyer de messages.

« Nous avons imaginé un système dans lequel le mensonge coûte de l’argent. Lorsque les robots malveillants sont à court de jetons, ils ne peuvent plus propager de mensonges. Ainsi, vous pouvez limiter ou contraindre les mensonges auxquels le système peut exposer les robots », explique Castelló.

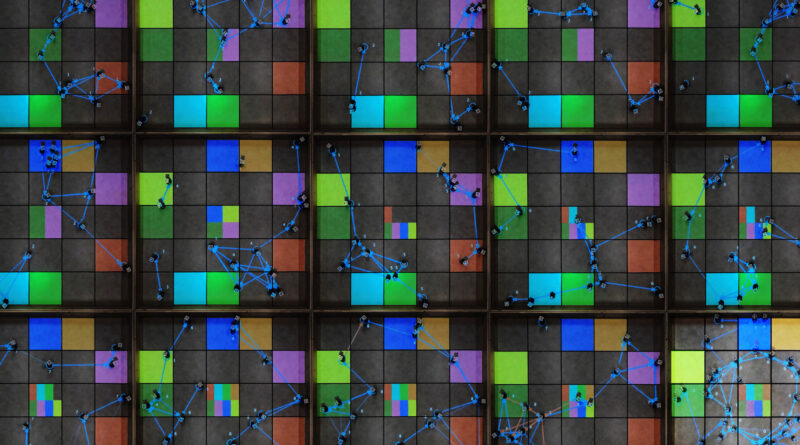

Les chercheurs ont testé leur système en simulant plusieurs situations de suivi du leader où le nombre de robots malveillants était connu ou inconnu. À l’aide d’une blockchain, les dirigeants envoyaient des instructions aux robots suiveurs qui se déplaçaient sur un plan cartésien, tandis que les dirigeants malveillants diffusaient des instructions incorrectes ou tentaient de bloquer le chemin des robots suiveurs.

Les chercheurs ont découvert que, même lorsque les robots suiveurs étaient initialement induits en erreur par des dirigeants malveillants, le système basé sur les transactions permettait à tous les suiveurs d’atteindre finalement leur destination. Et parce que chaque leader a un nombre égal et fini de jetons, les chercheurs ont développé des algorithmes pour déterminer le nombre maximum de mensonges qu’un robot malveillant peut dire.

« Comme nous savons comment les mensonges peuvent avoir un impact sur le système et les dommages maximum qu’un robot malveillant peut causer dans le système, nous pouvons calculer la limite maximale de la façon dont l’essaim pourrait être induit en erreur. Ainsi, nous pourrions dire que si vous avez des robots avec une certaine autonomie de batterie, peu importe qui pirate le système, les robots auront suffisamment de batterie pour atteindre leur objectif », explique Castelló.

En plus de permettre à un concepteur de système d’estimer la durée de vie de la batterie dont les robots ont besoin pour accomplir leur tâche, les algorithmes permettent également à l’utilisateur de déterminer la quantité de mémoire requise pour stocker la blockchain, le nombre de robots qui seront nécessaires et la longueur du chemin qu’ils peuvent parcourir, même si un certain pourcentage de robots leaders sont piratés et deviennent malveillants.

« Vous pouvez concevoir votre système en tenant compte de ces compromis et prendre des décisions plus éclairées sur ce que vous voulez faire avec le système que vous allez déployer », dit-il.

À l’avenir, Castelló espère s’appuyer sur ce travail pour créer de nouveaux systèmes de sécurité pour les robots utilisant des interactions basées sur les transactions. Il y voit un moyen de renforcer la confiance entre les humains et les groupes de robots.

« Lorsque vous transformez ces systèmes robotisés en infrastructure robotique publique, vous les exposez à des acteurs malveillants et à des défaillances. Ces techniques sont utiles pour pouvoir valider, auditer et comprendre que le système ne va pas devenir malveillant. Même si certains membres du système sont piratés, cela ne fera pas s’effondrer l’infrastructure », dit-il.

L’article a été co-écrit par Ernesto Jiménez et José Luis López-Presa de l’Universidad Politécnica de Madrid. Cette recherche a été financée par le programme de recherche et d’innovation Horizon 2020 de l’Union européenne, le gouvernement régional de Madrid et le Fonds mondial d’amorçage du MIT International Science and Technology Initiatives.