La campagne de malware Discord cible les communautés crypto et NFT

[ad_1]

Une nouvelle campagne de logiciels malveillants sur Discord utilise le crypteur Babadeda pour masquer les logiciels malveillants qui ciblent les communautés crypto, NFT et DeFi.

Babadeda est un crypteur utilisé pour crypter et masquer les charges utiles malveillantes dans ce qui semble être des installateurs d’applications ou des programmes inoffensifs.

À partir de mai 2021, les acteurs de la menace ont distribué des chevaux de Troie d’accès à distance masqués par Babadeda en tant qu’application légitime sur les canaux Discord à thème crypto.

En raison de son obscurcissement complexe, il a un taux de détection AV très faible, et selon les chercheurs de Morphisec, ses taux d’infection s’accélèrent.

Hameçonnage sur Discord

La chaîne de diffusion commence sur les chaînes publiques Discord bénéficiant d’une large audience d’un public axé sur la cryptographie, comme les nouvelles baisses NFT ou les discussions sur les crypto-monnaies.

Les auteurs de menaces publient sur ces canaux ou envoient des messages privés aux victimes potentielles, les invitant à télécharger un jeu ou une application.

Dans certains cas, les acteurs se font passer pour des projets logiciels blockchain existants comme le jeu « Mines of Dalarna ».

Source : Morphisec

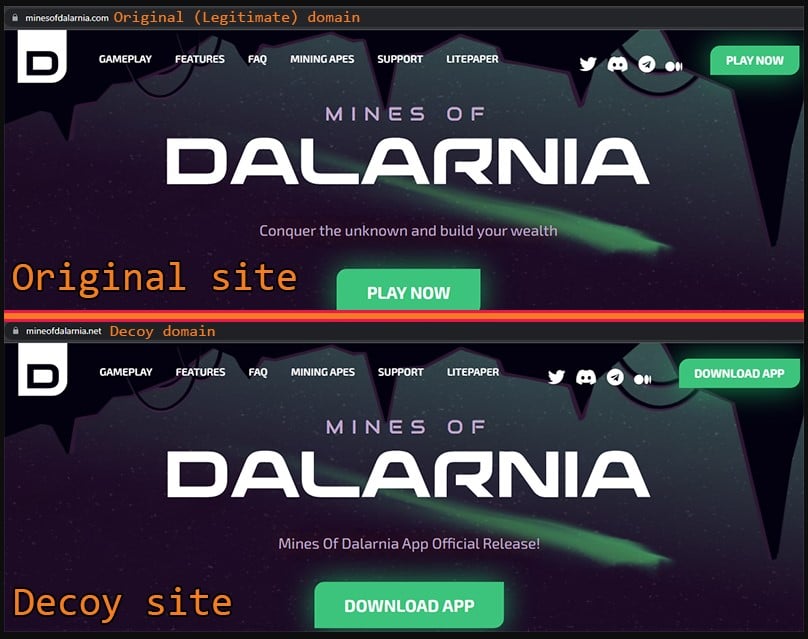

Si l’utilisateur est trompé et clique sur l’URL fournie, il se retrouvera sur un site leurre qui utilise un domaine cybersquatté qu’il est facile de faire passer pour le vrai.

Ces domaines utilisent un certificat LetsEncrypt valide et prennent en charge une connexion HTTPS, ce qui rend encore plus difficile pour les utilisateurs imprudents de détecter la fraude.

Source : Morphisec

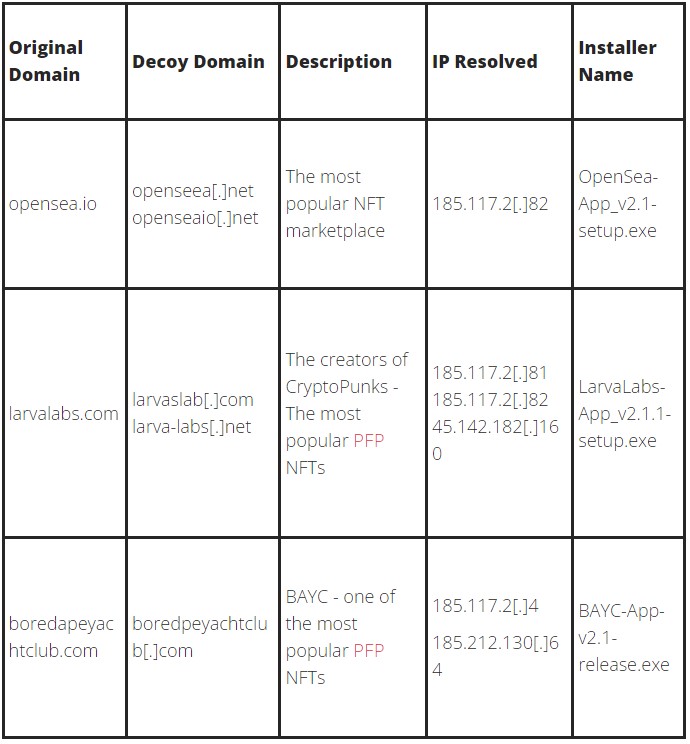

Les autres sites leurres utilisés dans cette campagne sont répertoriés ci-dessous :

Source : Morphisec

La tromperie de Babadeda

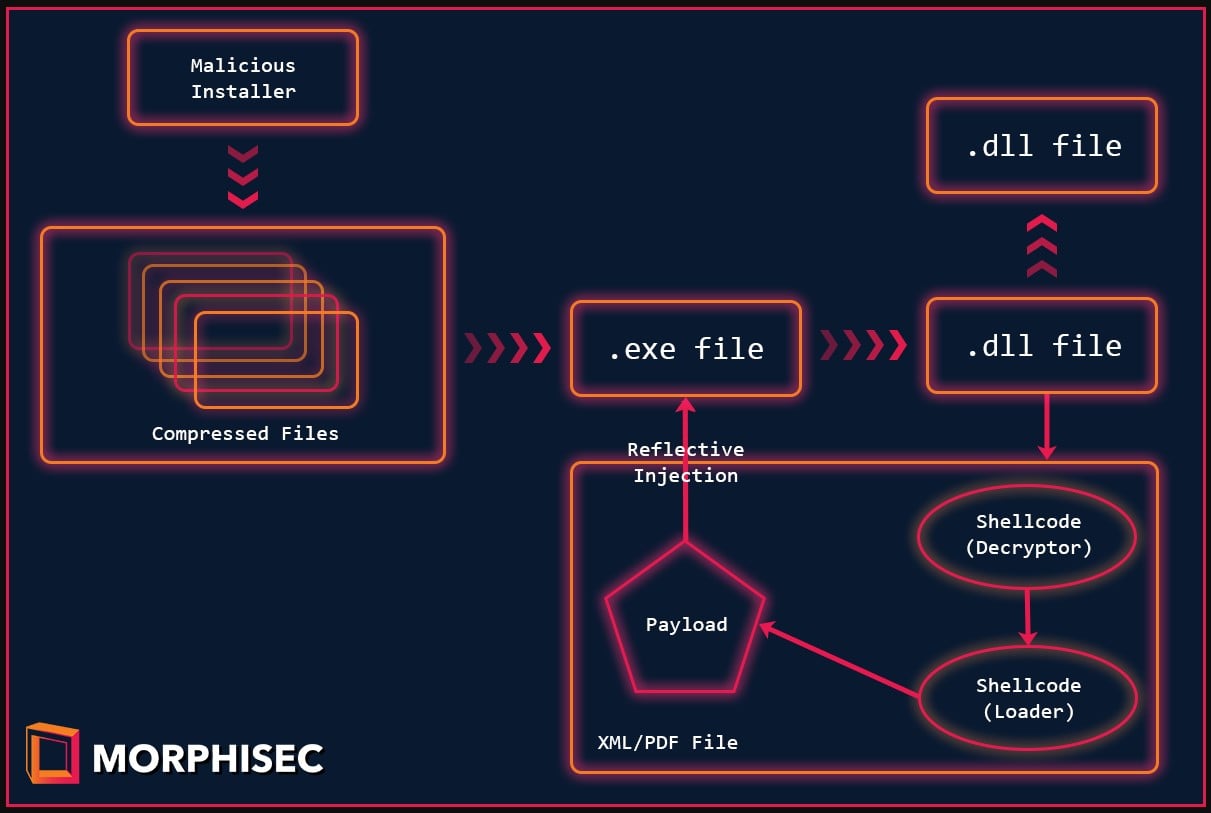

Le logiciel malveillant est téléchargé en cliquant sur les boutons « Play Now » ou « Télécharger l’application » sur les sites ci-dessus, se cachant sous la forme de DLL et de fichiers EXE dans une archive qui apparaît à première vue comme n’importe quel dossier d’application ordinaire.

Si l’utilisateur tente d’exécuter le programme d’installation, il recevra un faux message d’erreur pour tromper la victime en lui faisant croire que rien ne s’est passé.

En arrière-plan, cependant, l’exécution du malware se poursuit, en lisant les étapes d’un fichier XML pour exécuter de nouveaux threads et charger la DLL qui implémentera la persistance.

Cette persistance se fait via un nouvel élément de dossier de démarrage et l’écriture d’une nouvelle clé d’exécution de registre, les deux démarrant l’exécutable principal de crypter.

Source : Morphisec

« Les caractéristiques de la section exécutable .text sont configurées sur RWE (Read-Write-Execute) – de cette façon, l’acteur n’a pas besoin d’utiliser VirtualAlloc ou VirtualProtect pour copier le shellcode et transférer l’exécution. » – Morphisec

« Cela aide à l’évasion car ces fonctions sont hautement surveillées par des solutions de sécurité. Une fois le shellcode copié dans l’exécutable, la DLL appelle le point d’entrée du shellcode (shellcode_address). »

Babadeda a été utilisé dans le passé des campagnes de logiciels malveillants distribuant des voleurs d’informations, des RAT et même le ransomware LockBit, mais dans cette campagne spécifique, Morphisec a observé la chute de Remcos et BitRAT.

Remcos est un logiciel de surveillance à distance largement utilisé qui permet aux attaquants de prendre le contrôle de la machine infectée et de voler les informations d’identification du compte, les cookies du navigateur, de supprimer plus de charges utiles, etc.

Dans ce cas, étant donné que la campagne cible les membres de la communauté crypto, on suppose qu’ils recherchent leurs portefeuilles, leurs fonds de crypto-monnaie et leurs actifs NFT.

[ad_2]