Comment le Kremlin fournit un havre de sécurité pour les ransomwares

Une épidémie mondiale d’extorsion numérique connue sous le nom de ransomware paralyse les gouvernements locaux, les hôpitaux, les districts scolaires et les entreprises en brouillant leurs fichiers de données jusqu’à ce qu’ils payent. Les forces de l’ordre ont été largement impuissantes à l’arrêter.

Une raison majeure: les raquettes de ransomware sont dominées par des cybercriminels russophones qui sont protégés – et parfois employés – par des agences de renseignement russes, selon des chercheurs en sécurité, des forces de l’ordre américaines et maintenant l’administration Biden.

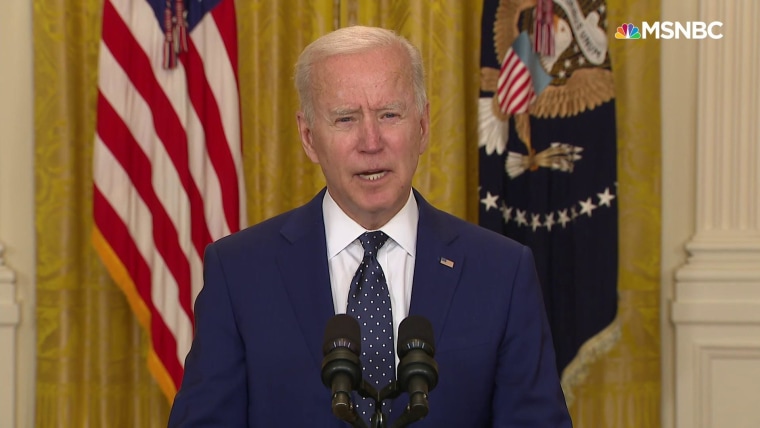

Jeudi, alors que les États-Unis imposaient des sanctions à la Russie pour des activités malveillantes, y compris le piratage soutenu par l’État, le département du Trésor a déclaré que les services de renseignement russes avaient permis des attaques de ransomwares en cultivant et en cooptant des hackers criminels et en leur donnant un refuge. Les dommages causés par les ransomwares s’établissant désormais à des dizaines de milliards de dollars, l’ancien chef du cyberespionnage britannique Marcus Willett a récemment jugé le fléau «sans doute plus dommageable stratégiquement que le cyberespionnage d’État».

La valeur de la protection du Kremlin n’est pas perdue pour les cybercriminels eux-mêmes. Plus tôt cette année, un forum sur le Web sombre en langue russe s’est éclairé de critiques à l’encontre d’un fournisseur de ransomware connu uniquement sous le nom de «Bugatti», dont le gang avait été pris dans une rare piqûre entre les États-Unis et Europol. Les affiches assemblées l’ont accusé d’avoir invité la répression avec négligence technique et en recrutant des affiliés non russes qui pourraient être des mouchards ou des flics en civil.

Pire encore, selon un membre du forum actif de longue date, Bugatti avait permis aux autorités occidentales de saisir des serveurs de ransomware qui auraient pu être hébergés en Russie à la place. «Mère Russie aidera», a écrit cet individu. «Aimez votre pays et rien ne vous arrivera.» La conversation a été capturée par la société de sécurité Advanced Intelligence, qui l’a partagée avec Associated Press.

«Comme presque toutes les grandes industries en Russie, (les cybercriminels) travaillent en quelque sorte avec le consentement tacite et parfois explicite des services de sécurité», a déclaré Michael van Landingham, un ancien analyste de la CIA qui dirige le cabinet de conseil Active Measures LLC.

Les autorités russes ont une règle simple, a déclaré Karen Kazaryan, PDG de l’Institut de recherche Internet soutenu par l’industrie du logiciel à Moscou: «Ne travaillez jamais contre votre pays et vos entreprises dans ce pays. Si vous volez quelque chose aux Américains, c’est très bien.

Contrairement à la Corée du Nord, rien n’indique que le gouvernement russe bénéficie directement du crime de ransomware, bien que le président russe Vladimir Poutine puisse considérer les ravages qui en résultent comme un bonus stratégique.

Rien qu’aux États-Unis l’année dernière, les ransomwares ont frappé plus d’une centaine d’agences fédérales, étatiques et municipales, plus de 500 hôpitaux et autres centres de soins de santé, quelque 1680 écoles, collèges et universités et des centaines d’entreprises, selon la société de cybersécurité Emsisoft.

Les dommages dans le seul secteur public se mesurent en ambulances déroutées, en report de traitements contre le cancer, en interruption de la collecte des factures municipales, en annulation de cours et en hausse des coûts d’assurance – le tout au cours de la pire crise de santé publique depuis plus d’un siècle.

L’idée derrière ces attaques est simple: des criminels infiltrent des logiciels malveillants de brouillage de données dans les réseaux informatiques, les utilisent pour «kidnapper» les fichiers de données d’une organisation, puis exigent d’énormes paiements, maintenant aussi élevés que 50 millions de dollars, pour les restaurer. La dernière torsion: si les victimes ne paient pas, les criminels peuvent publier leurs données non brouillées sur Internet ouvert.

Ces derniers mois, les forces de l’ordre américaines ont travaillé avec des partenaires, notamment l’Ukraine et la Bulgarie, pour démanteler ces réseaux. Mais avec les cerveaux criminels hors de portée, de telles opérations ne sont généralement guère plus que whac-a-mole.

La collusion entre les criminels et le gouvernement n’a rien de nouveau en Russie, a déclaré Adam Hickey, un sous-procureur général adjoint des États-Unis, qui a noté que la cybercriminalité peut fournir une bonne couverture à l’espionnage.

Dans les années 1990, les services de renseignement russes recrutaient fréquemment des pirates informatiques à cette fin, a déclaré Kazaryan. Maintenant, a-t-il dit, les criminels de ransomware sont tout aussi susceptibles d’être des pirates informatiques employés par l’État.

Le Kremlin enrôle parfois des hackers criminels arrêtés en leur offrant le choix entre la prison et le travail pour l’État, a déclaré Dmitri Alperovitch, ancien directeur technique de la société de cybersécurité Crowdstrike. Parfois, les pirates utilisent les mêmes systèmes informatiques pour le piratage sanctionné par l’État et la cybercriminalité en dehors de l’horloge pour leur enrichissement personnel, a-t-il déclaré. Ils peuvent même mélanger l’État et les affaires personnelles.

C’est ce qui s’est passé lors d’un piratage de Yahoo en 2014 qui a compromis plus de 500 millions de comptes d’utilisateurs, y compris ceux de journalistes russes et de responsables gouvernementaux américains et russes. Une enquête américaine a conduit à l’inculpation en 2017 de quatre hommes, dont deux officiers du service de sécurité russe du FSB – un successeur du KGB. L’un d’eux, Dmitry Dokuchaev, travaillait dans le même bureau du FSB qui coopère avec le FBI sur la criminalité informatique. Un autre accusé, Alexsey Belan, aurait utilisé le piratage à des fins personnelles.

Un porte-parole de l’ambassade de Russie a refusé de répondre aux questions sur les liens présumés de son gouvernement avec les criminels de ransomware et l’implication présumée d’employés de l’État dans la cybercriminalité. « Nous ne commentons aucun acte d’accusation ni aucune rumeur », a déclaré Anton Azizov, l’attaché de presse adjoint à Washington.

Prouver les liens entre l’État russe et les gangs de ransomwares n’est pas facile. Les criminels se cachent derrière des pseudonymes et changent périodiquement les noms de leurs souches de logiciels malveillants pour confondre les forces de l’ordre occidentales.

Mais au moins un fournisseur de ransomware a été lié au Kremlin. Maksim Yakubets, 33 ans, est surtout connu comme co-leader d’un cybergang qui s’appelle arrogant Evil Corp.Le Yakubets, né en Ukraine, mène un style de vie flashy, il conduit une supercar Lamborghini personnalisée avec une plaque d’immatriculation personnalisée qui se traduit par « Voleur ». selon la National Crime Agency de Grande-Bretagne.

Yakubets a commencé à travailler pour le FSB en 2017, chargé de projets comprenant «l’acquisition de documents confidentiels par des moyens cybernétiques et la conduite d’opérations cybernétiques en son nom», selon un acte d’accusation américain de décembre 2019. Dans le même temps, le département du Trésor américain a imposé des sanctions à Yakubets et a offert une récompense de 5 millions de dollars pour les informations conduisant à sa capture. Il a déclaré qu’il était connu pour avoir été «en train d’obtenir une licence pour travailler avec des informations classifiées russes auprès du FSB».

L’acte d’accusation a accusé Evil Corp. d’avoir développé et distribué un ransomware utilisé pour voler au moins 100 millions de dollars dans plus de 40 pays au cours de la décennie précédente, y compris des livres de paie volés dans des villes du centre des États-Unis.

Au moment où Yakubets a été inculpé, Evil Corp. était devenu un acteur majeur des ransomwares, selon des chercheurs en sécurité. En mai 2020, le gang distribuait une souche de ransomware qui a été utilisée pour attaquer huit entreprises du Fortune 500, y compris le fabricant d’appareils GPS Garmin, dont le réseau était hors ligne pendant des jours après une attaque, selon Advanced Intelligence.

Yakubets est toujours en liberté. Cependant, un autre Russe actuellement emprisonné en France pourrait offrir un meilleur aperçu des relations entre les cybercriminels et l’État russe. Alexander Vinnik a été reconnu coupable de blanchiment de 160 millions de dollars de produits criminels via un échange de crypto-monnaie appelé BTC-e. Un acte d’accusation américain de 2017 a accusé que «certains des plus grands fournisseurs connus de ransomwares» l’aient effectivement utilisé pour blanchir 4 milliards de dollars. Mais Vinnik ne peut être extradé qu’après avoir purgé sa peine de 5 ans de prison française en 2024.

Pourtant, une étude réalisée en 2018 par le groupe de réflexion non partisan Third Way a révélé que les chances de poursuivre avec succès les auteurs de cyberattaques contre des cibles américaines – les ransomwares et les vols de banques en ligne sont les plus coûteux – ne sont pas meilleures que trois sur mille. Les experts disent que ces chances se sont allongées.

Les sanctions de cette semaine envoient un message fort, mais ne sont pas susceptibles de dissuader Poutine à moins que la crise financière ne frappe plus près de chez nous, estiment de nombreux analystes.

Cela pourrait nécessiter le type de coordination multinationale massive qui a suivi les attentats terroristes du 11 septembre. Par exemple, les pays alliés pourraient identifier les institutions bancaires connues pour blanchir les produits des ransomwares et les couper de la communauté financière mondiale.

«Si vous êtes en mesure de suivre l’argent et de perturber l’argent et d’éliminer les incitations économiques, cela contribuera grandement à arrêter les attaques de ransomwares», a déclaré John Riggi, conseiller en cybersécurité pour l’American Hospital Association et ancien responsable du FBI. .